Validateur-xmldsig Manuel Utilisateur 1.0

Introduction

Objet de la note

L'objet de ce manuel est de présenter comment accéder, paramétrer et utiliser les deux outils: Génération d'assertion SAML et Validation des signatures de messages IDB/CLC. Le générateur d'assertion SAML s'appuie sur l'injecteur LPS développé par KEREVAL, basé sur la solution SoapUI (outil de test de web-services permettant l'exécution et le contrôle automatisé des échanges SOAP ou REST avec une application client ou serveur).

Portée du document

Ce document est à destination de l'Association Inter-AMC, les membres de l'équipe projet KEREVAL et toute autre partie prenante du projet TPG entre les échanges LPS et AMC.

Accès aux outils

Les outils sont accessibles à l'URL suivante:

Générateur d'assertion SAML

Lé générateur d'assertion SAML a été développé afin de mettre à disposition des AMC un jeu de données intégrant les aspects sécurité.

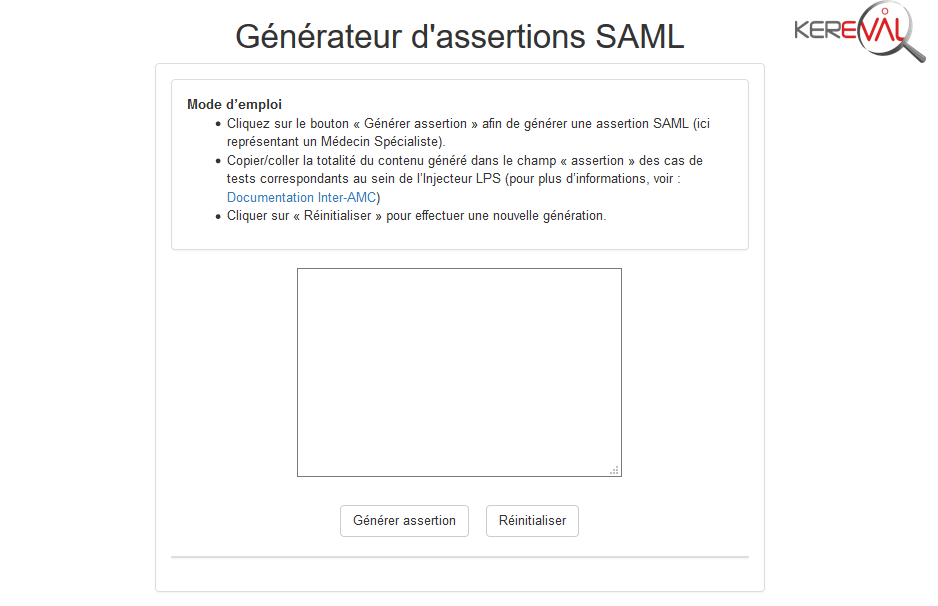

Générer une assertion SAML

- A partir de l'interface du générateur, cliquer sur le bouton «Générer assertion»:

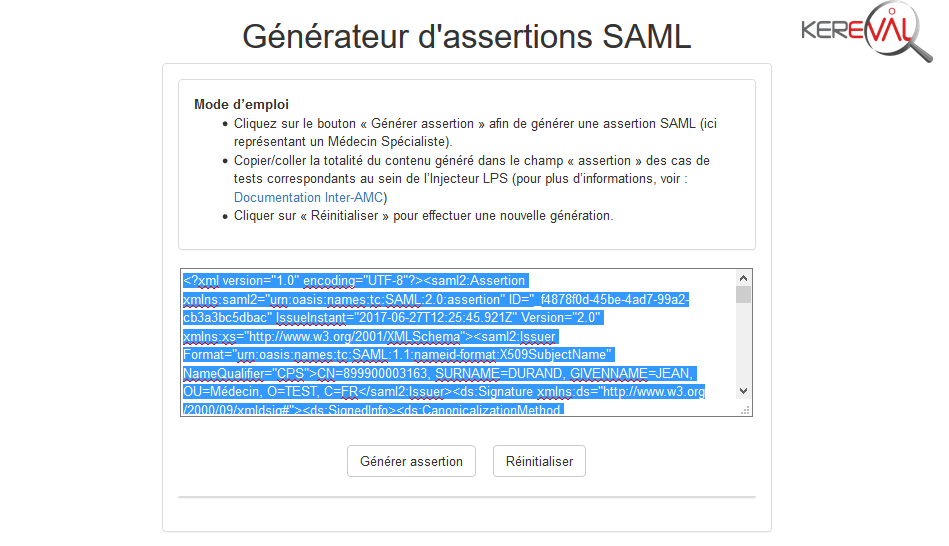

Une assertion SAML(ici pour un Médecin Spécialiste) est alors mise à disposition et construite selon les règles définies dans le CI.

- Sélectionner l'ensemble de l'assertion et copier celle-ci:

Intégrer l'assertion SAML dans un cas de test

L'objectif de la génération de l'assertion est d'intégrer cette dernière dans un flux IDB ou CLC afin que celui-ci soit injecté dans votre SI.

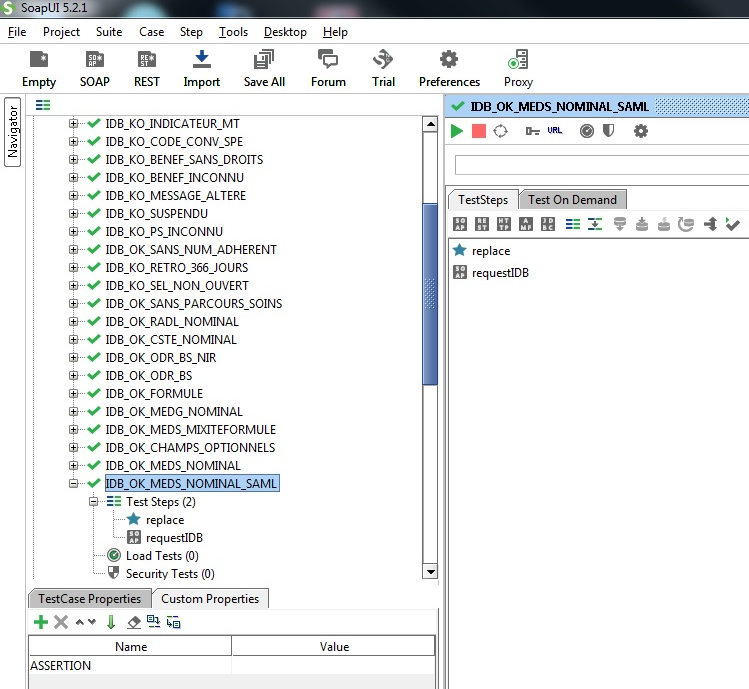

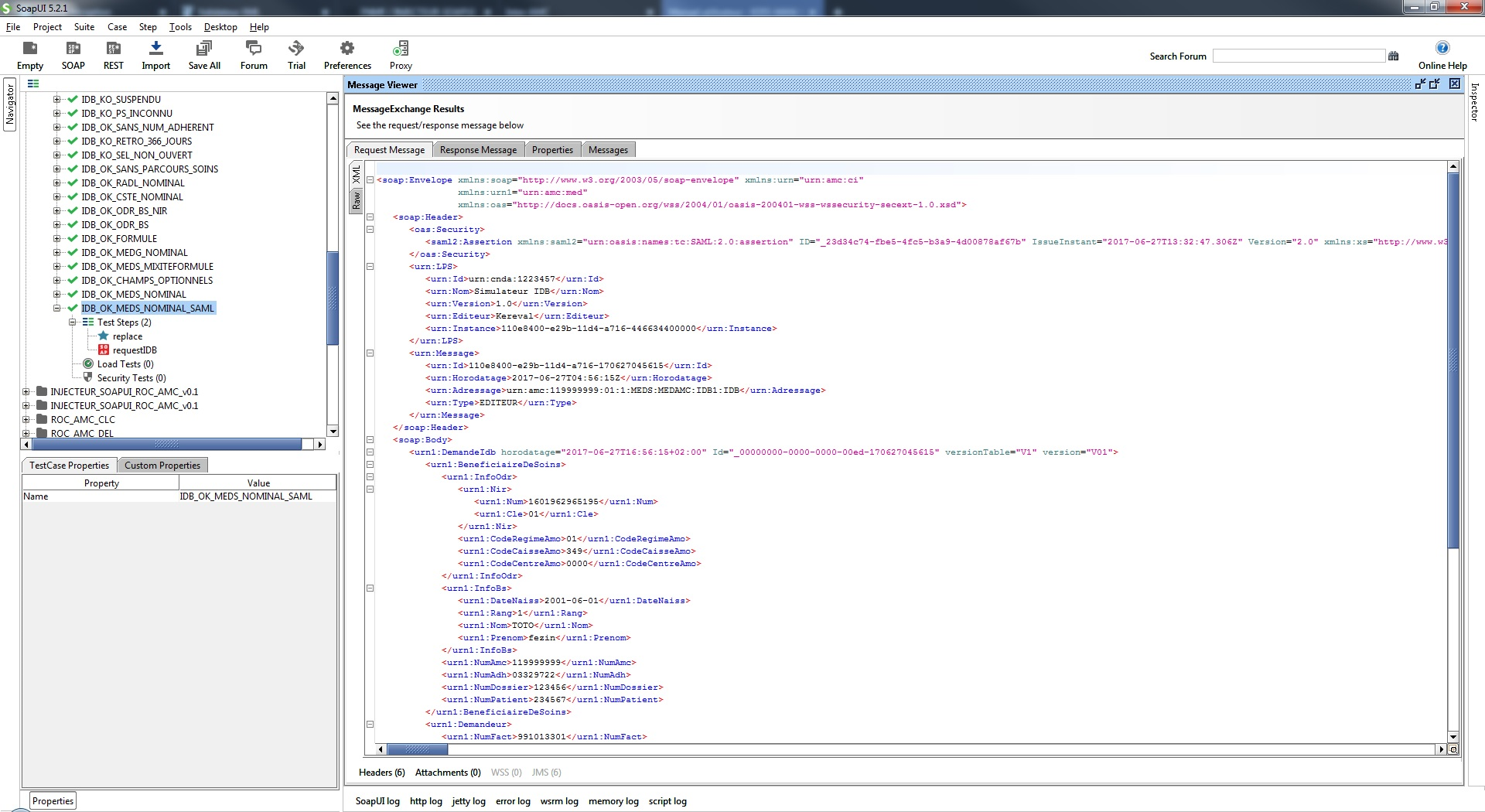

- A partir du Simulateur LPS, sélectionner le cas de test «IDB_OK_MEDS_NOMINAL» (pour IDB) ou «CLC_OK_MEDS_NOMINAL» (pour CLC), et sélectionner l'onglet «Custom Properties»:

-

Intégrer l'ensemble de l'assertion générée dans le champ «Value» de la propriété «ASSERTION»

-

Lancer le cas de test (pour plus d'informations sur l'utilisation du Simulateur LPS, voir Manuel Utilisateur Simulateur LPS)

Validateur de Signature XMLDsig

Règles fonctionnelles vérifiées

Le validateur a été développé dans l'objectif de valider les règles fonctionnelles suivantes:

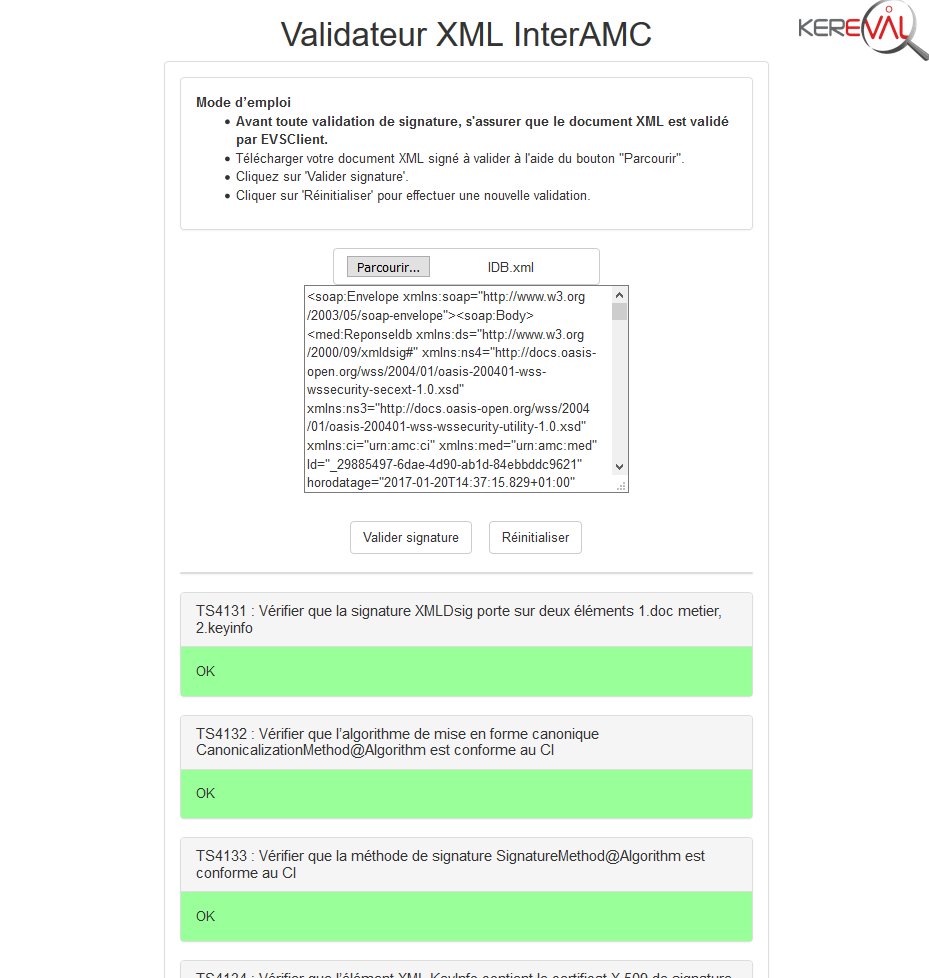

- TS4131: Vérifier que la signature XMLDsig porte sur deux éléments 1.doc metier, 2.keyinfo

- TS4132: Vérifier que l'algorithme de mise en forme canonique CanonicalizationMethod@Algorithm est conforme au CI

- TS4133: Vérifier que la méthode de signature SignatureMethod@Algorithm est conforme au CI

- TS4134: Vérifier que l'élément XML <ds:KeyInfo> contient le certificat X.509 de signature

- TS4141: Vérifier que les 2 algorithmes de transformation de la référence Transform@Algorithm sont conformes au CI

- TS4142: Vérifier que l'attribut XML DigestMethod@Algorithm <ds:KeyInfo> contient une méthode de prétraitement conforme au CI

- TS4151: Vérifier que l' (1) algorithme de transformation de la référence Transform@Algorithm est conforme au CI

- TS4152: Vérifier que l'attribut XML DigestMethod@Algorithm <ds:KeyInfo> contient une méthode de prétraitement conforme au CI

- TS4161: Vérifier que la signature XML est valide d'un point de vue cryptographique

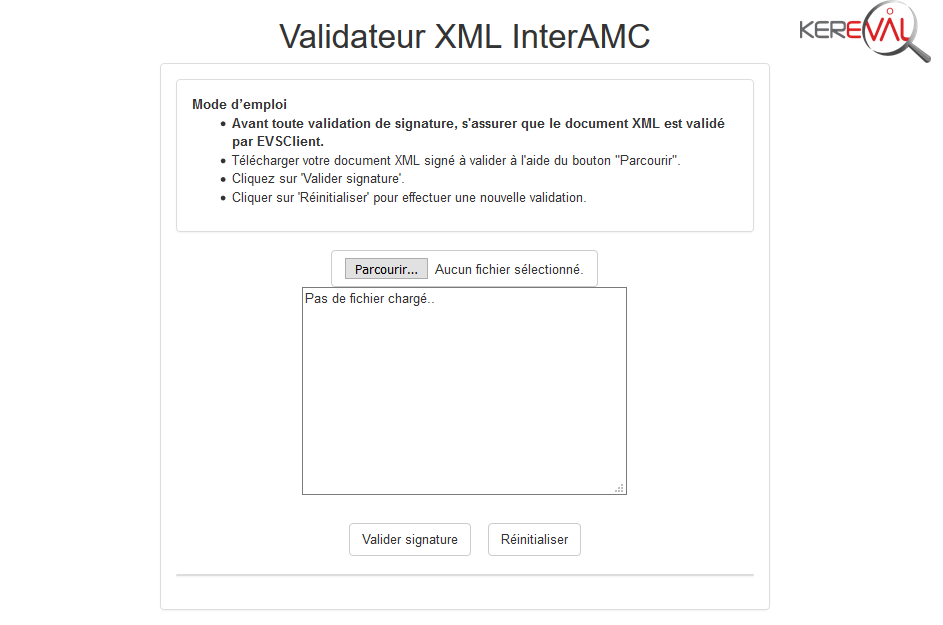

Valider un document XML Signé

-

A partir de l'interface du Validateur, cliquer sur le bouton «Parcourir&hellip» afin de télécharger votre document XML à valider. (Attention, ce fichier XML doit être valide auprès du validateur syntaxique de messages XML EVSClient).

-

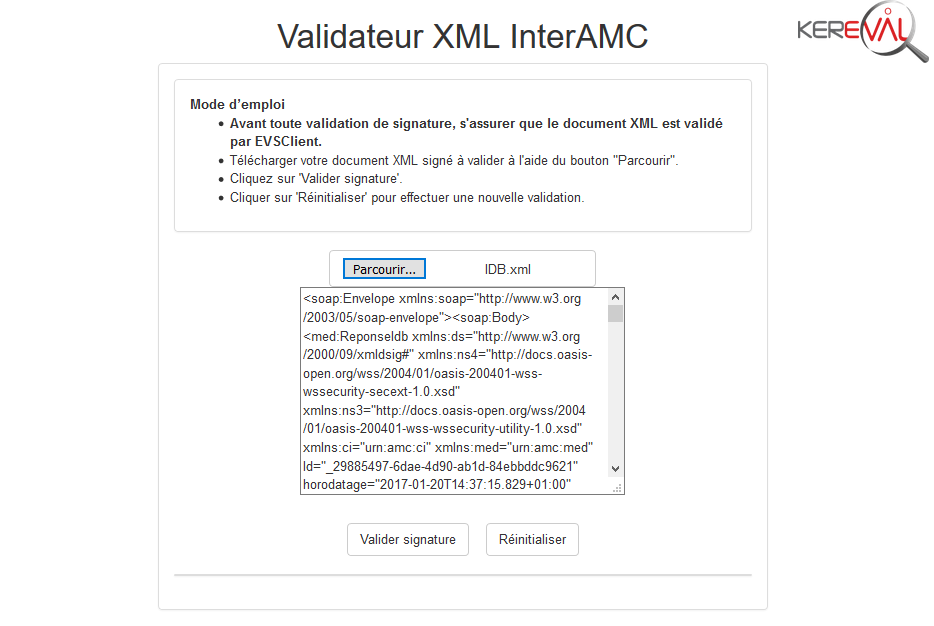

Une fois votre document téléchargé(contenu affiché dans la zone texte), cliquer sur le bouton «Valider signature»:

- L'ensemble des règles fonctionnelles et leur statut de test associé sera alors affiché: